سیستم تشخیص نفوذ (IDS) چیست؟

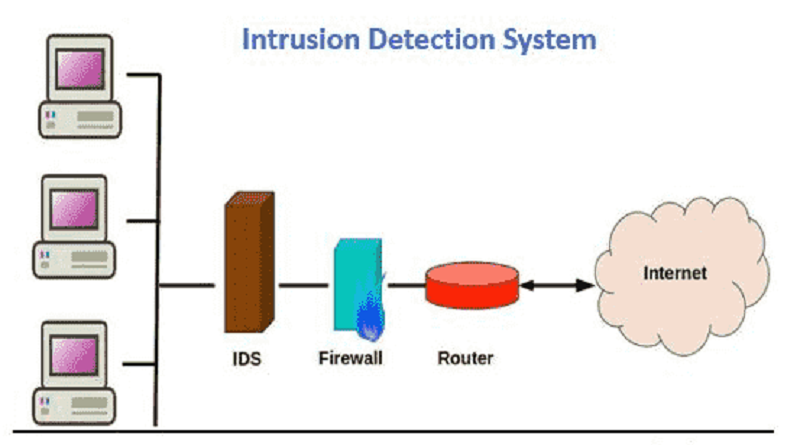

سیستمهای تشخیص نفوذ(Intrusion Detection System) مدرن یا به اختصار IDS به طور مؤثر دیوارهای آتش(firewall) سنتی را تکمیل میکنند. آنها به طور مداوم سیستمها و کل شبکهها را در زمان واقعی تجزیه و تحلیل و نظارت میکنند، تهدیدهای بالقوه را شناسایی میکنند و به سرعت به مدیران اطلاع میدهند. دفاع واقعی در برابر حملات متعاقباً با استفاده از نرمافزار اضافی اجرا میشود.

پشت IDS (سیستم تشخیص نفوذ) چیست؟

در حالی که کامپیوترهای مدرن و سیستمهای امنیتی شبکه پیشرفته هستند، حملات سایبری نیز هوشمندانهتر میشوند. برای محافظت مؤثر از زیرساختهای حساس، استفاده از چندین تدابیر امنیتی را در نظر بگیرید. در این زمینه، یک سیستم تشخیص نفوذ (IDS) یک مکمل درجه یک برای فایروال است. یک IDS در تشخیص زودهنگام حملات و تهدیدات بالقوه برتر است، و بلافاصله به مدیران هشدار میدهد که میتوانند اقدامات دفاعی سریع انجام دهند. نکته مهم این است که یک سیستم تشخیص نفوذ همچنین میتواند حملاتی را که ممکن است دفاع دیوار آتش را نقض کرده باشند شناسایی کند.

برای مثال، بر خلاف یک سیستم پیشگیری از نفوذ، IDS خود در برابر حملات دفاع نمیکند. در عوض، سیستم تشخیص نفوذ، تمام فعالیتهای یک شبکه را تجزیه و تحلیل میکند و آن را با الگوهای خاص مطابقت میدهد. هنگامی که فعالیتهای غیرعادی شناسایی میشوند، سیستم به کاربر هشدار میدهد و اطلاعات دقیقی درباره منشاء و ماهیت حمله ارائه میدهد.

چه نوع سیستم های تشخیص نفوذ وجود دارد؟

سیستمهای تشخیص نفوذ به سه نوع تقسیم میشوند: مبتنی بر میزبان (HIDS)، مبتنی بر شبکه (NIDS)، یا سیستمهای ترکیبی که اصول HIDS و NIDS را ترکیب میکنند.

HIDS: سیستمهای تشخیص نفوذ مبتنی بر میزبان

سیستم تشخیص نفوذ مبتنی بر میزبان قدیمی ترین شکل سیستم امنیتی است. در اینجا IDS مستقیماً روی سیستم مربوط نصب میشود. دادهها را در هر دو سطح log و kernel تجزیه و تحلیل میکند و سایر فایلهای سیستم را نیز بررسی میکند. برای تطبیق استفاده از ایستگاههای کاری مستقل، سیستم تشخیص نفوذ مبتنی بر میزبان به عوامل نظارتی متکی است که ترافیک را از قبل فیلتر میکنند و یافتهها را به سرور مرکزی ارسال میکنند. اگرچه بسیار دقیق و جامع است، اما میتواند در برابر حملاتی مانند DoS و DDoS آسیب پذیر باشد. علاوه بر این، به سیستم عامل خاص بستگی دارد.

NIDS: سیستمهای تشخیص نفوذ مبتنی بر شبکه

یک سیستم تشخیص نفوذ مبتنی بر شبکه بستههای داده رد و بدل شده در یک شبکه را بررسی میکند و به سرعت الگوهای غیرعادی یا غیرعادی را برای گزارش شناسایی میکند. با این حال، مدیریت حجم زیادی از دادهها می تواند چالش برانگیز باشد، به طور بالقوه سیستم تشخیص نفوذ را تحت تاثیر قرار دهد و مانع از نظارت یکپارچه شود.

سیستمهای تشخیص نفوذ هیبریدی

امروزه، بسیاری از فروشندگان سیستمهای تشخیص نفوذ ترکیبی را انتخاب میکنند که هر دو رویکرد را ادغام میکنند. این سیستمها متشکل از حسگرهای مبتنی بر میزبان، حسگرهای مبتنی بر شبکه و یک لایه مدیریت مرکزی هستند که نتایج برای تجزیه و تحلیل و کنترل عمیق همگرا میشوند.

هدف و مزایای IDS

یک سیستم تشخیص نفوذ هرگز نباید به عنوان جایگزینی برای فایروال در نظر گرفته شود یا استفاده شود. در عوض، این یک مکمل درجه یک است که در ارتباط با فایروال، تهدیدها را موثرتر شناسایی میکند. از آنجایی که سیستم تشخیص نفوذ میتواند حتی بالاترین لایه مدل OSI را تجزیه و تحلیل کند، میتواند منابع خطر جدید و ناشناخته قبلی را کشف کند، حتی اگر سیستم دفاعی فایروال نقض شده باشد.

نحوه عملکرد سیستم تشخیص نفوذ

مدل ترکیبی رایج ترین نوع سیستم تشخیص نفوذ است که از هر دو رویکرد میزبان و مبتنی بر شبکه استفاده می کند. اطلاعات جمعآوری شده در سیستم مدیریت مرکزی با استفاده از سه جزء مجزا ارزیابی میشود.

نظارت بر داده ها

مانیتور دادهها تمام دادههای مربوط را از طریق حسگرها جمعآوری میکند و بر اساس ارتباط آنها را فیلتر میکند. این شامل داده ها از سمت میزبان، از جمله فایلهای گزارش و جزئیات سیستم، و همچنین بستههای داده ارسال شده از طریق شبکه است. از جمله، IDS آدرسهای مبدا و مقصد و سایر ویژگیهای مهم را جمعآوری و سازماندهی میکند. یک الزام حیاتی این است که دادههای جمعآوری شده از یک منبع قابل اعتماد یا مستقیماً از سیستم تشخیص نفوذ برای اطمینان از یکپارچگی دادهها و جلوگیری از دستکاری قبلی منشاء گرفته شود.

آنالایزر

دومین جزء سیستم تشخیص نفوذ، تحلیلگر است که وظیفه ارزیابی تمامی دادههای دریافتی و از پیش فیلتر شده را با استفاده از الگوهای مختلف بر عهده دارد. این ارزیابی در زمان واقعی انجام میشود که میتواند به ویژه برای CPU و حافظه اصلی سخت باشد. ظرفیتهای کافی برای تجزیه و تحلیل سریع و دقیق ضروری است. تحلیلگر برای این منظور از دو روش متمایز استفاده می کند:

- تشخیص سوء استفاده: در تشخیص سوء استفاده، تحلیلگر دادههای دریافتی را برای الگوهای حمله شناسایی شده ذخیره شده در یک پایگاه داده اختصاصی که مرتباً به روز میشود، بررسی میکند. هنگامی که یک حمله با امضای ثبت شده قبلی هماهنگ میشود، میتوان آن را در مراحل اولیه شناسایی کرد. با این حال، این روش برای شناسایی حملاتی که هنوز برای سیستم شناخته نشده اند، بی اثر است.

- تشخیص ناهنجاری: تشخیص ناهنجاری شامل ارزیابی کل سیستم است. هنگامی که یک یا چند فرآیند از هنجارهای تعیین شده منحرف میشوند، چنین ناهنجاریهایی علامت گذاری میشوند. به عنوان مثال، اگر بار CPU از یک آستانه مشخص فراتر رود یا اگر یک افزایش غیرمعمول در دسترسی به صفحه وجود داشته باشد، یک هشدار ایجاد می کند. سیستم تشخیص نفوذ همچنین میتواند ترتیب زمانی رویدادهای مختلف را برای شناسایی الگوهای حمله ناشناخته تجزیه و تحلیل کند. با این حال، توجه به این نکته مهم است که در برخی موارد، ناهنجاری های بی ضرر نیز ممکن است گزارش شود.

ناهنجاری های معمولی که یک IDS خوب تشخیص میدهد شامل افزایش ترافیک و افزایش دسترسی به مکانیسمهای ورود و احراز هویت است. این فناوری امنیتی را به یک راه حل درجه یک در برابر حملات brute force تبدیل میکند. برای افزایش نرخ ضربه، بسیاری از سیستمهای تشخیص نفوذ مدرن از هوش مصنوعی برای تشخیص ناهنجاری استفاده میکنند.

هشدار دهنده

سومین و آخرین جزء سیستم تشخیص نفوذ، هشدار واقعی است. اگر حمله یا حداقل ناهنجاری شناسایی شود، سیستم به مدیر اطلاع میدهد. این اعلان را میتوان از طریق ایمیل، از طریق زنگ محلی یا از طریق پیام در تلفن هوشمند یا رایانه لوحی انجام داد.

معایب سیستم تشخیص نفوذ چیست؟

در حالی که سیستمهای تشخیص نفوذ امنیت را افزایش میدهند، همانطور که قبلا ذکر شد بدون اشکال نیستند. IDSهای مبتنی بر میزبان میتوانند در برابر حملات DDoS آسیبپذیر باشند و سیستمهای مبتنی بر شبکه ممکن است در تنظیمات شبکه بزرگتر مشکل داشته باشند و بستههای داده را بالقوه از دست بدهند. تشخیص ناهنجاری، بسته به پیکربندی، میتواند آلارمهای کاذب را ایجاد کند. علاوه بر این، تمام IDSها صرفاً برای تشخیص تهدید طراحی شده اند و به نرمافزار اضافی برای دفاع از حمله مؤثر نیاز دارند.

سیستم تشخیص نفوذ و نمونه Snort

یکی از شناخته شده ترین و محبوب ترین سیستمهای تشخیص نفوذ، Snort است. ابزار امنیتی که توسط Martin Roesch در سال 1998 توسعه یافت، نه تنها چند پلتفرمی و منبع باز است، بلکه اقدامات پیشگیرانه گستردهای را به عنوان یک سیستم پیشگیری از نفوذ در اختیار کاربران قرار میدهد. این برنامه به صورت رایگان و در نسخه پولی موجود است که به عنوان مثال، به روز رسانیها با سرعت بیشتری برای آن ارائه میشود.