حملات شکستن رمز عبور و روش های متوقف کردن آنها

حملات رمز عبور یکی از رایج ترین صورتهای نقض دادههای شرکتی و شخصی است. حمله رمز عبور به سادگی زمانی است که یک هکر سعی میکند رمز عبور شما را بدزدد. در سال 2020، 81 درصد از نقضهای دادهها به دلیل به خطر افتادن رمزهای عبور بود. از آنجایی که گذرواژهها فقط میتوانند حروف و اعداد زیادی داشته باشند، گذرواژهها کمتر امن میشوند. هکرها میدانند که بسیاری از گذرواژهها ضعیف طراحی شدهاند، بنابراین تا زمانی که از رمزهای عبور استفاده میشود، حملات رمز عبور یک روش حمله باقی میماند.

با اطلاعات زیر از خود در برابر حملات رمز عبور محافظت کنید.

1. فیشینگ

فیشینگ زمانی است که یک هکر که خود را به عنوان یک شخص قابل اعتماد معرفی میکند، یک ایمیل تقلبی برای شما ارسال میکند، به این امید که اطلاعات شخصی خود را داوطلبانه فاش کنید. گاهی اوقات آنها شما را به صفحههای جعلی “تنظیم مجدد رمز عبور” هدایت میکنند. در موارد دیگر، پیوندها (لینکها) کدهای مخرب را روی دستگاه شما نصب میکنند. ما چندین نمونه را در وبسایت تِک یاران معرفی میکنیم.

در اینجا چند نمونه از فیشینگ آورده شده است:

- فیشینگ منظم: ایمیلی از سایتی که شبیه goodwebsite.com است دریافت میکنید که از شما میخواهد رمز عبور خود را بازنشانی کنید، اما شما به دقت مطالعه نکردهاید و در واقع goodwobsite.com متعلق به یک هکر است. شما رمز عبور خود را بازنشانی میکنید و هکر اعتبار شما را میدزدد.

- فیشینگ خنجر: یک هکر به طور خاص شما را با ایمیلی که به نظر میرسد از طرف یک دوست، همکار یا یک آشنا است، هدف قرار میدهد. این یک قالب مختصر و کلی دارد (“فاکتوری را که پیوست کردم بررسی کنید و اگر منطقی است به من اطلاع دهید.”) و امیدوار است که روی پیوست مخرب کلیک کنید.

- اسمیشینگ(ترکیبت اس ام اس و فیشینگ). شما یک پیام متنی (اس ام اس فیشینگ یا smishing) یا تماس تلفنی (فیشینگ صوتی یا vishing) از یک هکر دریافت میکنید که به شما اطلاع میدهد حساب شما مسدود شده است یا کلاهبرداری شناسایی شده است. شما اطلاعات حساب خود را وارد میکنید و هکر آن را میدزدد.

- صید نهنگ. شما یا سازمانتان ایمیلی را دریافت میکنید که ظاهراً از یک شخصیت ارشد در شرکت شما است. شما تکالیف خود را در مورد صحت ایمیل انجام نمیدهید و اطلاعات حساس را برای یک هکر ارسال میکنید.

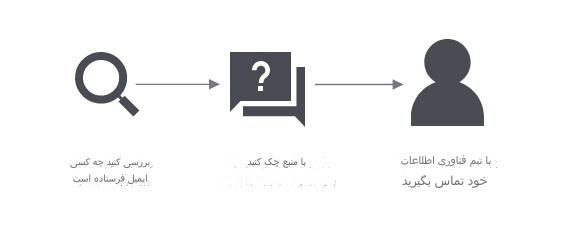

برای جلوگیری از حملات فیشینگ، مراحل زیر را دنبال کنید:

- بررسی کنید چه کسی ایمیل را ارسال کرده است : به خط From: در هر ایمیل نگاه کنید تا مطمئن شوید که شخصی که ادعا میکند با آدرس ایمیل مورد نظر شما مطابقت دارد.

- با منبع چک کنید : در صورت شک، با شخصی که ایمیل از طرف او است تماس بگیرید و مطمئن شوید که او فرستنده بوده است.

- با تیم فناوری اطلاعات خود تماس بگیرید : بخش فناوری اطلاعات سازمان شما اغلب میتواند به شما بگوید که آیا ایمیلی که دریافت کردهاید قانونی است یا خیر.

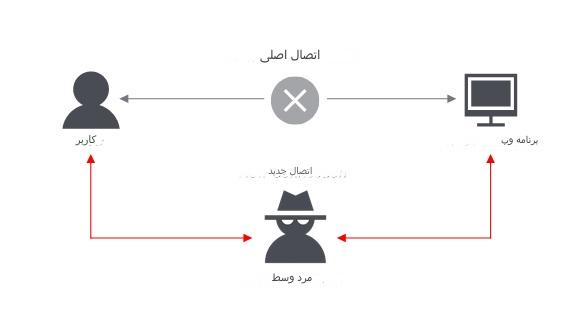

2. حمله شخصی در میان

حملات Man-in-the Middle (MitM) زمانی است که یک هکر یا سیستم در معرض خطر بین دو فرد یا سیستم غیرقابل نفوذ قرار میگیرد و اطلاعاتی را که آنها به یکدیگر منتقل میکنند، از جمله رمز عبور، رمزگشایی میکند. اگر پریسا و ناهید در کلاس یادداشت میگذرانند، اما سمیرا باید آن یادداشتها را پخش کند، سمیرا این فرصت را دارد که شخص میانی باشد. به طور مشابه، در سال 2017، Equifax برنامههای خود را از اپ استور و فروشگاه Google Play حذف کرد زیرا آنها دادههای حساس را از طریق کانالهای ناامنی که هکرها میتوانستند اطلاعات مشتریان را به سرقت ببرند، منتقل میکردند.

برای کمک به جلوگیری از حملات شخص میانی:

- رمزگذاری را در روتر خود فعال کنید. اگر مودم و روتر شما توسط هر کسی خارج از محیط کار شما قابل دسترسی باشد، آنها میتوانند از فناوری “sniffer” برای مشاهده اطلاعاتی که از طریق آن منتقل میشود استفاده کنند.

- از اعتبارنامههای قوی و احراز هویت دو مرحلهای استفاده کنید. بسیاری از اعتبارنامههای روتر هرگز از نام کاربری و رمز عبور پیش فرض تغییر نمیکنند. اگر یک هکر به مدیریت روتر شما دسترسی پیدا کند، میتواند تمام ترافیک شما را به سرورهای هک شده خود هدایت کند.

- از VPN استفاده کنید. یک شبکه خصوصی مجازی امن (VPN) با اطمینان از اینکه همه سرورهایی که دادهها را به آنها ارسال میکنید قابل اعتماد هستند، به جلوگیری از حملات شخصی در میانه کمک میکند.

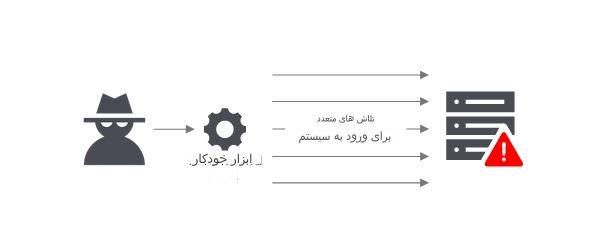

3. حمله نیروی Brute

اگر رمز عبور، معادل استفاده از کلید برای باز کردن یک در باشد، حمله brute force با استفاده از ضربات قوچ است. یک هکر میتواند 2.18 تریلیون ترکیب رمز عبور/نام کاربری را در 22 ثانیه امتحان کند و اگر رمز عبور شما ساده باشد، حساب شما ممکن است در تیررس قرار گیرد.

برای کمک به جلوگیری از حملات brute force:

- از یک رمز عبور پیچیده استفاده کنید. تفاوت بین یک رمز عبور تمام حروف کوچک، تمام حروف الفبا، شش رقمی و یک رمز عبور مختلط با حروف مختلط و ده رقمی بسیار زیاد است. همانطور که پیچیدگی رمز عبور شما افزایش مییابد، احتمال یک حمله موفق brute force کاهش مییابد.

- دسترسی از راه دور را فعال و پیکربندی کنید. از بخش فناوری اطلاعات خود بپرسید که آیا شرکت شما از مدیریت دسترسی از راه دور استفاده میکند. یک ابزار مدیریت دسترسی قابل اعتماد خطر حمله brute-force را کاهش میدهد.

- نیاز به احراز هویت چند عاملی اگر احراز هویت چند عاملی (MFA) در حساب شما فعال باشد، یک هکر بالقوه فقط میتواند درخواستی برای دسترسی به حساب شما به فاکتور دوم شما ارسال کند. هکرها احتمالاً به دستگاه تلفن همراه یا اثر انگشت شما دسترسی نخواهند داشت، به این معنی که دسترسی به حساب شما قفل خواهند شد.

4. حمله دیکشنری(فرهنگ لغت)

حملات دیکشنری نوعی حمله است که به عادت ما در انتخاب کلمات “پایه” به عنوان رمز عبور خود متکی است که رایج ترین آنها هکرها را در “فرهنگ لغتهای شکسته” جمع آوری کردهاند. حملات دیکشنری پیچیدهتر، کلماتی را که برای شما مهم هستند، مانند محل تولد، نام کودک، یا نام حیوان خانگی، ترکیب میکنند.

برای کمک به جلوگیری از حمله فرهنگ لغت:

- هرگز از کلمهای در فرهنگ لغت به عنوان رمز عبور استفاده نکنید. اگر آن را در کتابی خواندهاید، هرگز نباید بخشی از رمز عبور شما باشد. اگر باید به جای ابزار مدیریت دسترسی از رمز عبور استفاده کنید، از سیستم مدیریت رمز عبور استفاده کنید.

- قفل کردن حسابها پس از امتحان تعداد زیادی رمز عبور مفید است. اگر چه گاهی که برای مدت کوتاهی رمز عبور را فراموش میکنید، قفل شدن حساب میتواند خسته کننده باشد، اما در عوض امنیت حساب کاربریتان را افزایش میدهید.

- برنامههای تولید گذرواژه به طور خودکار رمزهای عبور پیچیده ایجاد میکنند که به جلوگیری از حملات فرهنگ لغت کمک میکند.

5. پر کردن اعتبارسنجی

اگر در گذشته هک شدهاید، میدانید که رمزهای عبور قدیمی شما احتمالاً در یک وبسایت بیاعتبار لو رفته است. پر کردن اعتبار از حسابهایی استفاده میکند که پس از ورود به حساب کاربری هرگز گذرواژهشان تغییر نکرده است. هکرها ترکیبهای مختلفی از نامهای کاربری و رمزهای عبور قبلی را امتحان خواهند کرد، به این امید که قربانی هرگز آنها را تغییر ندهد.

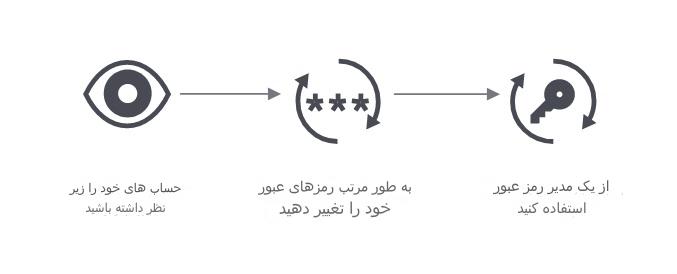

برای کمک به جلوگیری از پر کردن اعتبار:

- حسابهای خود را زیر نظر داشته باشید. سرویسهای پولی وجود دارند که هویت آنلاین شما را کنترل میکنند، اما میتوانید از سرویسهای رایگانی مانند haveIbeenpwned.com نیز استفاده کنید تا بررسی کنید که آیا آدرس ایمیل شما به اطلاعات افشا شده اخیر متصل است یا خیر.

- به طور مرتب رمزهای عبور خود را تغییر دهید. هر چه مدت زمان طولانی تری یک رمز عبور بدون تغییر باقی بماند، احتمال اینکه هکر راهی برای شکستن آن پیدا کند بیشتر میشود.

- از یک مدیر رمز عبور استفاده کنید. مانند حمله فرهنگ لغت، بسیاری از حملات پر کردن اعتبار را میتوان با داشتن یک رمز عبور قوی و ایمن اجتناب کرد. یک مدیر رمز عبور به حفظ آنها کمک میکند.

بیشتر بخوانید:

معرفی بهترین آنتی ویروسها برای ویندوز

6. کی لاگرها(ضبط صفحه کلید)

کی لاگرها نوعی نرم افزار مخرب هستند که برای ردیابی هر ضربه کلید و گزارش آن به یک هکر طراحی شدهاند. به طور معمول، یک کاربر نرم افزار را دانلود میکند و معتقد است که قانونی است، فقط برای نصب یک کی لاگر بدون اطلاع قبلی.

برای محافظت از خود در برابر کی لاگرها:

- سخت افزار فیزیکی خود را بررسی کنید. اگر شخصی به ایستگاه کاری شما دسترسی داشته باشد، میتواند یک keylogger سختافزاری برای جمعآوری اطلاعات در مورد ضربههای کلید شما نصب کند. به طور مرتب رایانه و محیط اطراف خود را بررسی کنید تا مطمئن شوید که هر قطعه سخت افزاری را میشناسید.

- اسکن ویروس را اجرا کنید. از یک نرم افزار آنتی ویروس معتبر برای اسکن کامپیوتر خود به طور منظم استفاده کنید. شرکتهای آنتی ویروس سوابق خود را از رایج ترین کی لاگرهای بدافزار نگهداری میکنند و آنها را به عنوان خطرناک علامت گذاری میکنند.

جلوگیری از حملات رمز عبور

بهترین راه برای رفع حمله رمز عبور این است که در وهله اول از آن جلوگیری کنید. از متخصص IT خود در مورد سرمایه گذاری فعال در یک سیاست امنیتی مشترک که شامل موارد زیر است بپرسید:

- احراز هویت چند عاملی استفاده از یک نشانه فیزیکی (مانند Yubikey) یا یک دستگاه شخصی (مانند تلفن همراه) برای احراز هویت کاربران تضمین میکند که رمز عبور تنها دروازه دسترسی نیست.

- دسترسی از راه دور. استفاده از یک پلت فرم دسترسی از راه دور هوشمند معتبر به این معنی است که وبسایتهای فردی دیگر منبع اعتماد کاربران نیستند. در عوض، پلتفورم اطمینان حاصل میکند که هویت کاربر تأیید شده است، سپس آنها را وارد میکند.

- بیومتریک. برای یک هکر بدخواه، بازسازی اثر انگشت یا شکل صورت شما بسیار دشوار است. فعال کردن احراز هویت بیومتریک، رمز عبور شما را دارای یکی از چندین فاکتور اعتماد تبدیل میکند که یک هکر باید بر آن غلبه کند.